Falhas do Microsoft Azure podem ter deixado hackers assumirem servidores em nuvem

Check Point detalha falha encontrada no Azure

Pesquisadores de segurança cibernética da Check Point divulgaram ontem em detalhes duas vulnerabilidades potencialmente perigosas corrigidas em dezembro de 2019 nos serviços Microsoft Azure que, se explorados, poderiam ter permitido que hackers visassem várias empresas que executam seus aplicativos web e mobile no Azure.

O Azure App Service é um serviço integrado totalmente gerenciado que permite que os usuários criem aplicativos web e mobile para qualquer plataforma ou dispositivo, e os integrem facilmente com soluções SaaS, aplicativos no local para automatizar processos de negócios.

Saiba mais aqui

https://research.checkpoint.com/2020/remote-cloud-execution-critical-vulnerabilities-in-azure-cloud-infrastructure-part-i/

https://research.checkpoint.com/2020/remote-cloud-execution-critical-vulnerabilities-in-azure-cloud-infrastructure-part-ii/

De acordo com o relatório, a primeira vulnerabilidade de segurança (CVE-2019-1234) é um problema de falsificação de pedidos que afetou o Azure Stack, uma solução híbrida de software de computação em nuvem pela Microsoft.

Como a falha era explorada?

Se explorado, o problema teria permitido que um hacker remoto acessasse sem autorização capturas de tela e informações confidenciais de qualquer máquina virtual em execução na infraestrutura Azure — não importa se eles estão executando em uma máquina virtual compartilhada, dedicada ou isolada. De acordo com pesquisadores,essa falha é explorável através do Microsoft Azure Stack Portal, uma interface onde os usuários podem acessar nuvens que criaram usando o Azure Stack.

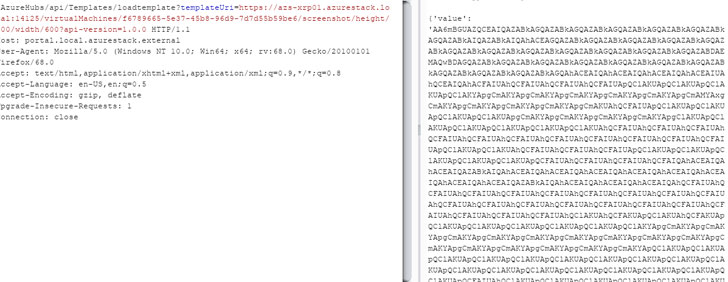

Ao aproveitar uma API segura, os pesquisadores encontraram uma maneira de obter o nome e iD da máquina virtual, informações de hardware como núcleos, memória total de máquinas direcionadas e, em seguida, usaram-na com outra solicitação HTTP não autenticada para pegar capturas de tela, como

mostrado. Considerando que o segundo problema (CVE-2019-1372) é uma falha de execução de código remoto que afetou o Serviço de Aplicativos Azure no Azure Stack, o que teria permitido que um hacker assuma controle completo sobre todo o servidor Azure e, consequentemente, assumir o controle sobre o código de negócios de uma empresa.

Até usuários gratuitos conseguiam explorar a falha.

O que é mais interessante é que um invasor pode explorar ambos os problemas criando uma conta de usuário gratuita com a Nuvem Azure e executando funções maliciosas sobre ele ou enviando solicitações HTTP não autenticadas para o portal de usuários Do Azure

Stack. A Check Point publicou um post técnico detalhado sobre a segunda falha, mas em resumo, residia na forma como o DWASSVC, um serviço responsável pela gestão e execução dos aplicativos dos inquilinos e processos de trabalhadores iis, que na verdade executam o aplicativo do inquilino, se comunicam entre si para tarefas definidas.

Uma vez que o Azure Stack não conseguiu verificar o comprimento de um buffer antes de copiar a memória para ele, um invasor poderia ter explorado o problema enviando uma mensagem especialmente elaborada para o serviço DWASSVC, permitindo que ele executasse código malicioso no servidor como o maior privilégio NT AUTHORITY/SYSTEM.

“Então, como um invasor pode enviar uma mensagem para dWASSVC (DWASInterop.dll)?

Por design, ao executar a função C# Azure, ele funciona no contexto do trabalhador (w3wp.exe)”, disseram os pesquisadores.

“Isso permite a um atacante a possibilidade de enumerar as alças atualmente

abertas. Dessa forma, ele pode encontrar a alça de tubo já aberta e enviar uma mensagem especialmente elaborada.”

O pesquisador da Check Point Ronen Shustin, que descobriu ambas as vulnerabilidades, relatou responsavelmente os problemas à Microsoft no ano passado, impedindo que hackers causem danos severos e caos.

Recompensa para quem relatou o bug

Depois de corrigir ambas as questões no final do ano passado, a empresa concedeu a Shustin 40.000 USD seu programa de recompensa de bugs Azure.